Descrierea proiectului

Rațiunea din spatele conceptului BIECO este oferirea unui cadru pentru îmbunătățirea securității şi ȋncrederii ȋn lanțurile de aprovizionare ICT. Acestea sunt ecosisteme complexe care cuprind tehnologii eterogene, procese, actori (de exemplu, utilizatori finali, furnizori și organizații de software sau hardware) și resurse, toate generând sau schimbând date şi formând sisteme de management al informațiilor extrem de complexe.

BIECO abordare holistică

BIECO va oferi o abordare holistică pentru construirea și validarea mai multor tehnologii și metodologii care sunt special orientate pentru a promova securitatea și încrederea în ecosistemele ICT.

Scopul este de a instanția cadrul iterativ, pentru a permite o evaluare și îmbunătățire continuă a securității lanțului de aprovizionare ICT, având în vedere viteza cu care peisajul securității cibernetice evoluează cu noi amenințări care apar în fiecare zi.

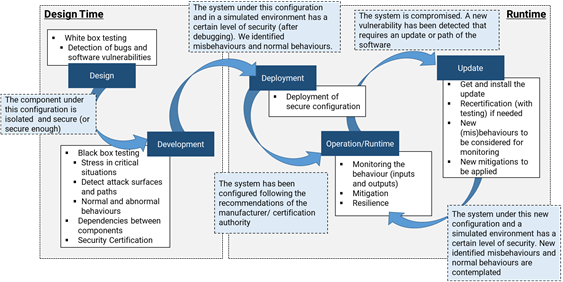

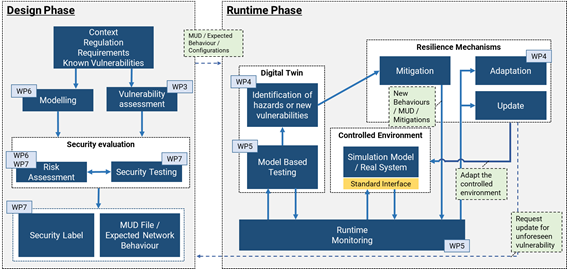

Pentru a ilustra mai bine modul în care BIECO intenționează să abordeze aceste provocări de-a lungul întregului ciclu de viață al lanțului de aprovizionare ICT, figura de mai sus arată în linii mari fluxul de interacțiune dintre diferitele faze ale ciclului de viață, precum și funcționalitățile de bază implicate.

Pentru a realiza această viziune, arhitectura BIECO va conține un set de instrumente și metodologii interoperabile capabile să asigure realizarea sistemelor și componentelor acestora în cadrul ecosistemelor digitale complexe. De la proiectare la execuție, vulnerabilitățile și defecțiunile sunt detectate, evaluate și diminuate prin reacții prompte care asigură execuția finală a unor sisteme și componente ale acestora de încredere. Pentru a deschide calea către dezvoltarea viitoare și pentru a permite posibilitatea de a ține pasul cu progresul tehnologic susținut de actualizările dinamice ale sistemelor (inclusiv ale sistemelor critice pentru siguranță), arhitectura BIECO va fi proiectată ȋn continuare in ideea extinderii. O posibilitate în această direcție este ca, pe baza abaterilor detectate, actualizările sistemelor să poată fi găzduite printr-o extensie naturală a cadrului BIECO, inclusiv folosind feedback-ul obṭinut, pentru îmbunătățirea continuă.

Componentele platformei BIECO

Evaluarea vulnerabilităților

Scopul aceastei componente este îmbunătățirea detectării vulnerabilităților în cadrul componentelor TIC.

Această componentă se ocupă cu îmbunătățirea detectării vulnerabilităților în cadrul componentelor ICT și cu înțelegerea modului în care o anumită vulnerabilitate se poate propaga în întregul lanț de aprovizionare și poate avea un impact asupra sistemelor care nu sunt supuse aceleiași vulnerabilități. În acest scop, se va dezvolta un instrument bazat pe învățare automată pentru detectarea vulnerabilităților, punându-se accent deosebit pe îmbunătățirea unor aspecte precum acuratețea sau ușurința de utilizare a instrumentului. În ceea ce privește propagarea vulnerabilităților, vor fi explorate metodologii precum ant colony optimization și alte tehnici de analiză a propagării vulnerabilităților.

Mecanisme de reziliență

Deoarece unele vulnerabilități pot rămâne nedetectate, este necesar să se adopte o abordare preventivă și să se presupună că va avea loc un atac cibernetic care să exploateze acea vulnerabilitate.

În lanțul de aprovizionare ICT, aceasta este o problemă serioasă, deoarece poate pune în pericol întregul lanț de aprovizionare. Prin urmare, BIECO va explora noi metode pentru a garanta reziliența sistemelor, asigurând recuperarea în cazul unui atac. Acest lucru va fi realizat prin efectuarea de autoverificări ale sistemelor, prin prognozarea defecțiunilor diferitelor componente și a impactului acestora asupra lanțului de aprovizionare și prin oferirea de metode pentru a aduce sistemele într-o stare de funcționare sigură.

Procesul de auditare

Înțelegerea garanțiilor de securitate oferite de fiecare dintre componentele ICT, precum și a interacțiunilor acestora cu alte elemente ale lanțului de aprovizionare, este esențială pentru a asigura integritatea întregului ecosistem.

În acest scop, vor fi generate modele de simulare care să reprezinte cu acuratețe comportamentul sistemelor și componentelor ICT în cadrul unui lanț de aprovizionare. Vor fi monitorizate interacțiunile necunoscute dintre componente, integrarea de noi sisteme în cadrul lanțului de aprovizionare sau modificările condițiilor de mediu și operaționale și vor fi generate profiluri comportamentale (MUD) pentru a monitoriza comportamentele suspecte care ar putea reprezenta un posibil atac asupra sistemului.

Analiza riscului

BIECO va oferi un instrument de audit al algoritmilor complecși și al sistemelor ICT interconectate.

BIECO va oferi un instrument de audit al algoritmilor complecși și al sistemelor ICT interconectate, inclusiv analiza interacțiunii dintre componente atunci când acestea sunt exploatate. Instrumentul va oferi, de asemenea, o reprezentare vizuală a posibilelor căi de atac, precum și sprijin în ceea ce privește aspectele de siguranță, analizând impactul vulnerabilităților dintr-un sistem cibernetic-fizic care ar putea deriva într-un pericol fizic.

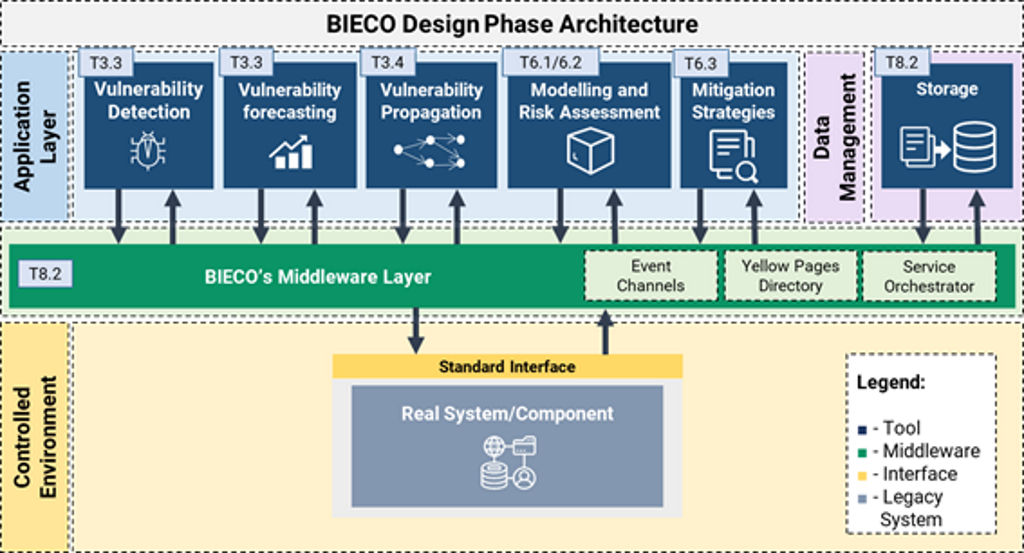

Arhitectura în faza de proiectare BIECO

Arhitectura pentru faza de proiectare este prezentată în figura de mai jos. Aceasta cuprinde nivelul aplicației, în care sunt incluse principalele servicii BIECO, nivelul de gestionare a datelor pentru persistența datelor istorice, middleware-ul de integrare și mediul controlat în curs de evaluare.

Arhitectura fazei de proiectare a BIECO

Proiectul BIECO va aborda validarea securității produselor, adaptând standarde și abordări bine cunoscute, cum ar fi proiectul ARMOUR, ETSI EG 203 25 sau ISO 27001, la nevoile identificate în cadrul lanțului de aprovizionare software.

În particular, BIECO va lua în considerare următoarele procese:

Stabilirea contextului:

Ca punct de plecare, BIECO va lua în considerare cele mai bune practici, reglementări, recomandări și vulnerabilitățile existente pentru a crea un profil de securitate în raport cu care ar trebui să fie validat produsul.

Evaluarea vulnerabilităților:

Ținând cont de vulnerabilitățile existente din stabilirea contextului, se va urmări identificarea vulnerabilităților cunoscute în codul sursă și analizarea impactului posibil al acestora în propriul software sau în alte module conexe.

Modelare:

Modelarea sistemului, a structurii sale complexe și a interfețelor, cu scopul de a identifica, încă din prima etapă de prototip, care sunt cele mai slabe componente și de a reprezenta căile și interacțiunile posibile atunci când sunt exploatate atacurile.

Treatment:

Ca urmare a evaluării și a rezolvării problemelor de securitate întâmpinate, BIECO va genera un profil comportamental. Acest profil va conține un set de politici de securitate pe care produsul ar trebui să le urmeze pentru a garanta o funcționare sigură.

Teste de securitate:

Evaluarea securității se dorește a fi obiectivă, bazată pe date empirice provenite din teste. În acest sens, etapele anterioare de stabilire a contextului și de evaluare a vulnerabilității se vor folosi la definirea testelor. În scopul automatizării, BIECO va urma o abordare de testare bazată pe model (MBT) încă din faza de modelare, în care sistemul și testele sunt proiectate la un nivel înalt și simulate pentru a verifica conformitatea sistemului în raport cu profilul.

Evaluarea riscurilor de securitate:

Rezultatele proceselor de modelare și de testare vor fi utilizate pentru a măsura nivelul de securitate al produsului.

Etichetarea:

Rezultatele evaluării vor fi comunicate într-un mod vizual și simplu pentru consumatorii neexperți, astfel încât să poată fi utilizate pentru a compara securitatea unor produse similare.

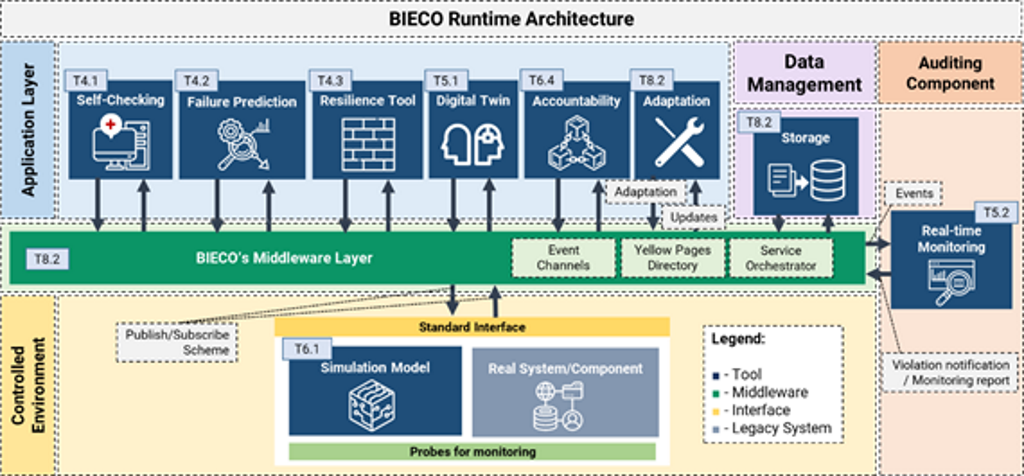

Arhitectura fazei de execuție BIECO

Faza de execuție se referă la etapa de după lansarea/deployment a unui produs care a fost validat și certificat în prealabil. În contextul BIECO, scopul acesteia este de a se asigura că produsul rămâne sigur și în limitele funcționale așteptate în timpul utilizării, prin utilizarea diferitelor instrumente de execuție dezvoltate în cadrul WP 3-6, instalate în cadrul platformei digitale BIECO implementate în cadrul WP8. O prezentare generală a arhitecturii în timpul execuției a BIECO poate fi văzută mai jos.

Mecanisme de reziliență

În timpul fazei de proiectare, software-ul este proiectat, cerințele funcționale și de securitate sunt analizate, software-ul este implementat, testat și posibil certificat.

Toate aceste informații valoroase se pierd atunci când produsul este lansat pe piață, dacă nu se stabilește o legătură între faza de proiectare și cea de execuție. În acest sens, BIECO stabilește această legătură nu numai prin intermediul certificatului de securitate (eticheta) care este generat în urma evaluării de securitate, ci și prin intermediul unui profil comportamental.

Manufacturer Usage Description (MUD)

BIECO se va baza pentru definirea profilului comportamental pe descrierea recent standardizată a utilizării producătorului (MUD). MUD utilizează termeni de nivel înalt care permit definirea mai multor comportamente într-un mod compact.

În acest fel, MUD face abstracție de toate informațiile care depind de domeniul în care va fi instalat dispozitivul, cum ar fi adresele IP. Cu toate acestea, puterea de exprimare a modelului MUD este limitată la anumite aspecte de rețea (porturi, protocolul de control al transmiterii (TCP) sau protocolul UDP (User Datagram Protocol) și controlul accesului la rețea și, prin urmare, nu pot fi descrise aspecte de securitate mai fine sau legate de alte niveluri ale setului de protocoale. BIECO va extinde modelul MUD pentru a permite definirea unor comportamente suplimentare, dincolo de comportamentele de tip firewall, oferind informații suplimentare relevante din faza de proiectare până în faza de execuție.

Profilul MUD extins va fi generat în urma procesului de evaluare a securității care are loc în timpul fazei de proiectare, combinând informațiile provenite din fișierul MUD original cu rezultatele testelor și ale proceselor de evaluare a riscurilor. Ca urmare, fișierul MUD extins va fi publicat pe serverul producătorului, astfel încât să poată fi solicitat în timpul execuției.

O posibilă extindere viitoare a acestui comportament (dincolo de domeniul de aplicare inițial al BIECO) ar fi o legătură la faza de proiectare, permițând sistemului să solicite în mod autonom o actualizare pentru a face față unui pericol sau unei vulnerabilități neprevăzute.

În cele din urmă, în cazul în care măsurile de ameliorare aplicate nu sunt în concordanță cu specificațiile MUD, înseamnă că profilul comportamental va trebui adaptat, ceea ce poate duce la o posibilă actualizare a MUD de către producător, închizând ciclul de interacțiune dintre faza de proiectare și faza de execuție.